強力な感染力をもって世界中に拡散したウィルスの今。

【この記事はIT系ライター M氏 が書きました】

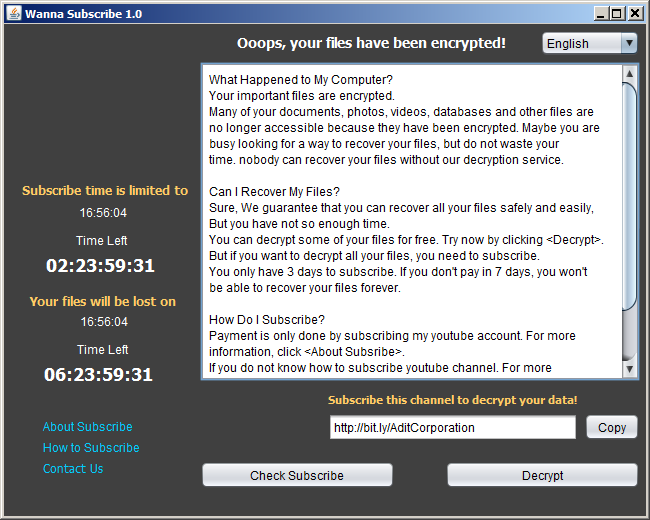

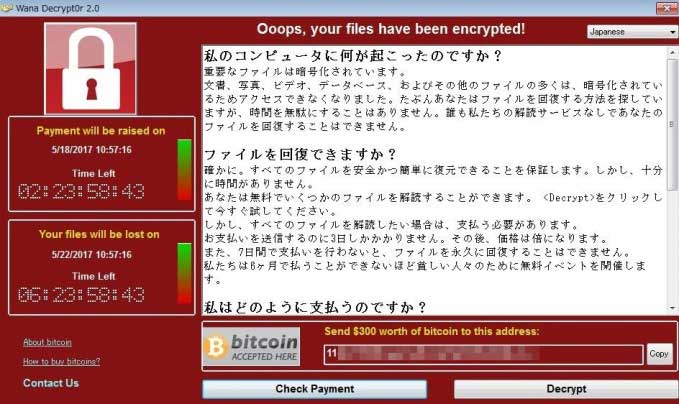

2017年5月12日にヨーロッパを発端にランサムウェア「WannaCry」は強力な感染力をもって世界中にその脅威を拡散しました。「ランサムウェア」とは悪意のあるユーザーにより不正・有害な動作をさせる目的で作成されるソフトウェアの総称ある「マルウェア」の一種です。ランサムウェアは感染したマシンのファイルやデータを暗号化し、ユーザーが閲覧できないように制限します。その制限を解除するために攻撃者側が感染したユーザーに対して金銭を要求することから「身代金ウイルス」とも呼ばれています。

「WannaCry」発生の経緯

事の発端は「Shadow Brokers」と名乗る集団がマイクロソフトのWindowsの脆弱性「MS17-010」を標的とした攻撃ツール「EternalBlue」やデータを不正にやりとりするバックドアプログラムの「Doublepulsar」などをまとめた「FuzzBunchツールキット」をインターネット上に公開したことです。

「MS17-010」はネットワーク上でファイルを共有する「SMB(Serber Message Block」というプロトコルに存在していた脆弱性です。

公開されたこれらのツールは元々はNSA(アメリカ国家安全保障局)が開発したものでした。NSAはWindowsに脆弱性があることを知りながらそれを公表することなく、逆にその脆弱性を利用して諜報活動を行うツールを開発していたことが明るみになり大きな問題になりました。マイクロソフトはNSAを名指しで批判しています。

ツールの情報漏洩が内部からのリークなのか外部からのハッキングによるものなのかは諸説ありますがWannaCryには「EternalBlue」と「Doublepulsar」が使われていました。

なぜ感染が拡大したのか。

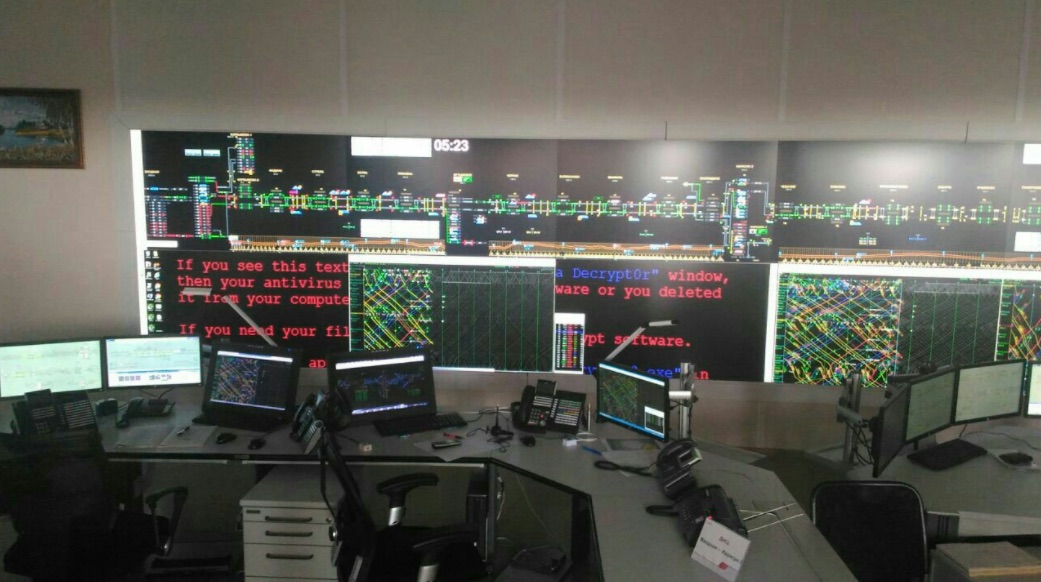

通常のマルウェアであれば対象に感染させるためには「それらしいタイトルのメールを送り付け、ウイルスを仕込んだファイルをクリックさせる」あるいは「Webサイト上に不正なコンテンツを紛れ込ませてクリックさせる」という手順が必要です。しかしWannaCryはユーザーが特定のアクションをせずとも対象を感染させられることが特徴でした。しかもひとたび感染した場合、WannaCryはネットワーク上に同様の脆弱性を持つ通信先を見つけ攻撃を送り付けて感染を拡大させます。この特性によりパソコンだけではなく、デジタルサイネージや会計システムなど業務用の機器にも感染を広げていきました。これらの機器はパソコンと違いセキュリティに対する備えが不十分なものが多かったのも事態を悪化させる要因だったと言えます。

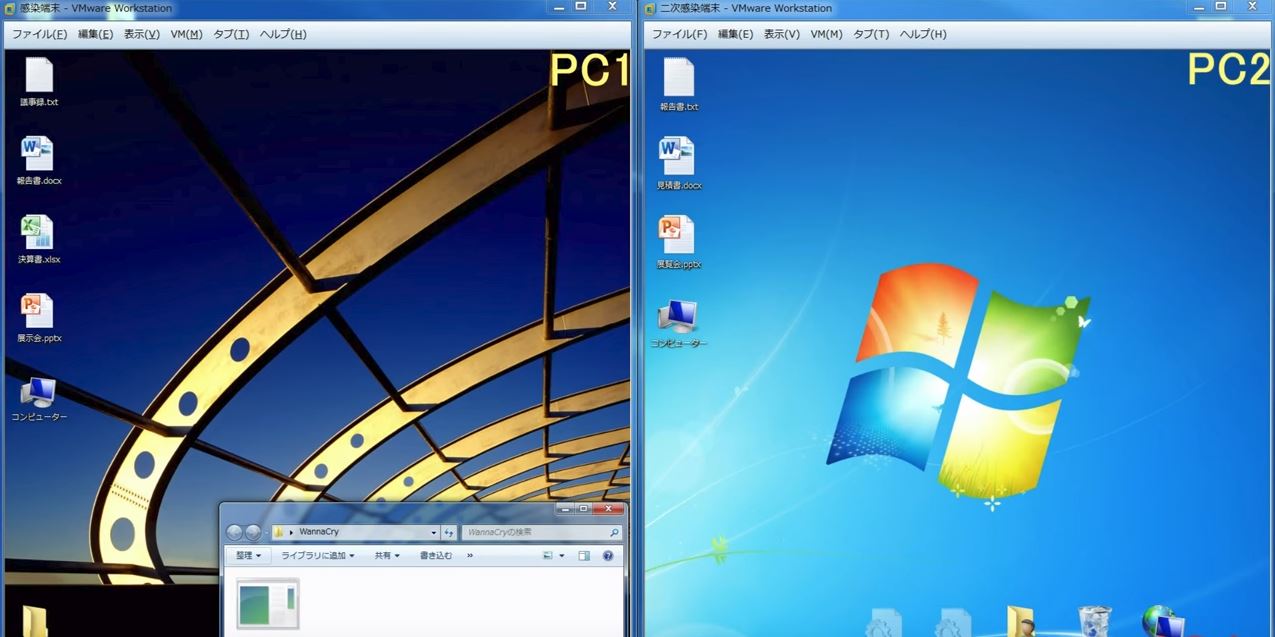

IPA(独立行政法人 情報処理推進機構)が公開しているWannaCry感染テスト動画を見るとその感染力の恐ろしさがよくわかります。

実はWindowsの脆弱性「MS17-010」発覚後の2017年3月時点でマイクロソフトは修正パッチをリリースしていました。WannaCryの流行は同年5月ですので、この修正パッチを適用していれば感染は防げていたことになります。しかし実際には修正パッチを適用していないマシンが世界中に数多く存在していたため、それらがWannaCry感染拡大の踏み台になってしまったのです。驚いたことにサポート期間が終了していたWindows XPやサポート終了間際だったWindows Vistaといった旧バージョンではなく、WannaCryへの感染数が一番多かったのはWindows 7だったのです。

のちにマイクロソフトはすでにサポート期間が終了していたWindows XPやWindows Vistaといった旧バージョンに対しても修正パッチを提供するという異例の対応をとりました。このことからもWannaCryの感染力と影響が大きかったことがわかります。

WannaCryにより世界中で様々な影響が。

WannaCryの感染は凄まじく150カ国、23万台以上のコンピュータに感染したとされています。

日本国内でも日立製作所やJR東日本、ホンダなど名だたる企業がシステムトラブルに見舞われました。

イギリスでは国民保険サービスが攻撃を受け、MRIや血液貯蔵冷蔵庫など数万台にも及ぶ、医療機器が影響を受けました。また40カ所近い医療施設のシステムが使用できなくなり、患者の情報にアクセスできないため手術の中止。診察のキャンセル、救急患者を別の病院に搬送しなくてはならなくなった、など甚大な被害が出ています。

「WannaCry」被害の沈静化

世界中で猛威を振るったWannaCryですがイギリスのセキュリティ企業に勤務していたマーカス・ハッチンズ氏がWannaCryの解析を行い、WannaCryにキルスイッチ(停止スイッチ)の仕組みを発見したことから感染拡大は沈静化しました。キルスイッチはおそらくはWannaCryを開発した人間が緊急時に動作を止めるために内蔵していたと考えられています。

猛威を振るったWannaCryは、特にロシア・ウクライナ・インド・台湾が大きな影響を受けたと言われています。後にアメリカ政府がWannaCryに関して、北朝鮮の関与があったと断定する発表を行っています。もちろん真相は全て明らかになってはいませんが、ある種のサイバーテロであったという見方は疑いようがありません。

WannaCry騒動から1年。脅威はいまだに。

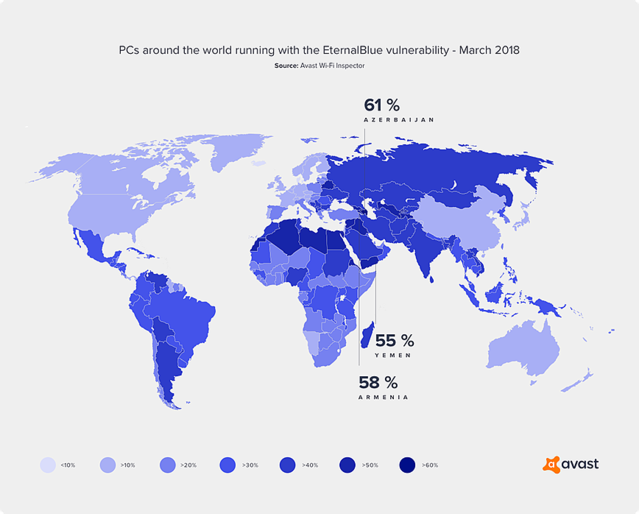

ひとたび猛威を振るう手法が生まれた場合、その効果からか攻撃者たちに長期に渡って利用される傾向があります。WannaCryの感染拡大はいったんは沈静化したとはいえ、「EternalBlue」を利用した亜種が生まれており、中にはキルスイッチが存在しないものも発見されているそうです。ネットセキュリティ企業のESETによれば2018年4月にはWannaCry最盛の時期とほぼ同じ水準で攻撃が観測されていて、新たな感染拡大のリスクが危惧されています。2018年3月時点で今なおWindowsの脆弱性「MS17-040」が残されたパソコンが約29%、日本でも約11%存在するといわれています。

まとめ

世界中で猛威を振るったWannaCryですが現在もその亜種が生まれ、再び同様の大流行のリスクが世界中に潜んでいます。常日頃からパソコンを最新の状態にアップデートをすることはもとより、ご家庭の中に存在するネットワークに接続可能な様々な機器についても同様に最新の状態へのアップデートを心掛けるようにしましょう。また万が一に備え大切なデータについてはネットワークに接続されていないオフライン状態の機器にもバックアップをしておくという習慣をつけておくことも有効です。悪意のあるソフトウェアに感染した場合、自らが被害を受けるだけではなく、知らない間に他者への攻撃の踏み台にされ結果として被害の拡大に加担してしまう形になってしまう可能性もあります。ひとりひとりの心がけが被害の拡大を未然に防ぐことに繋がるのです。

関連リンク

IPA (独立行政法人 情報処理推進機構)

ランサムウェア対策特設ページ

【PDF資料】https://www.ipa.go.jp/security/anshin/ransom_tokusetsu.html

警察庁@police

「Eternalblue」又は「Doublepulsar」を悪用した攻撃活動等と考えられるアクセスの増加

【PDF資料】https://www.npa.go.jp/cyberpolice/important/2018/201802141.html