一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)と独立行政法人情報処理推進機構(IPA)は、マルウェア「Emotet(エモテット)」に関する注意喚起の情報を公開しています。2022年2月の第1週よりEmotetの感染が急速に拡大しているとして、注意を呼びかけています。

Emotetは、実在の組織や人物になりすまして発信されたメールの添付ファイルを主な感染経路とするマルウェアです。感染した端末の認証情報やメールに関する情報を盗み取り、さらに感染を拡大させる攻撃メールを送信することもあります。2021年1月27日に欧州刑事警察機構(EUROPOL)がEmotetの攻撃基盤を停止させたと発表し、それ以降Emotetによる攻撃や被害は停止あるいは大幅に減少していたが、2021年11月後半より活動の再開が確認されています。

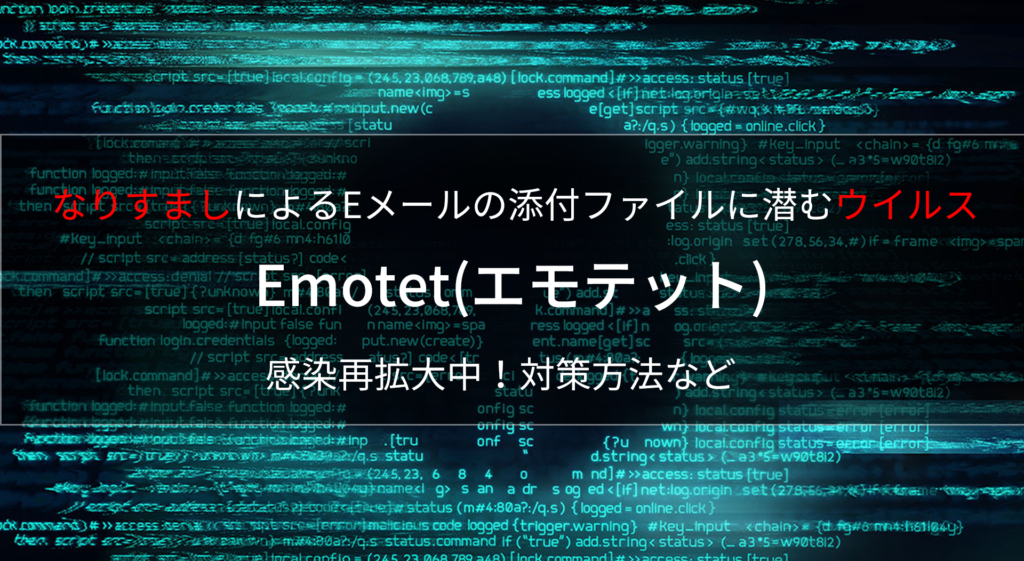

2022年3月に入り、Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレスの数が、2020年の感染ピーク時の約5倍以上に急増しています。(図1)

■ 攻撃メールの例や攻撃方法、対策を公開(JPCERT/CC)

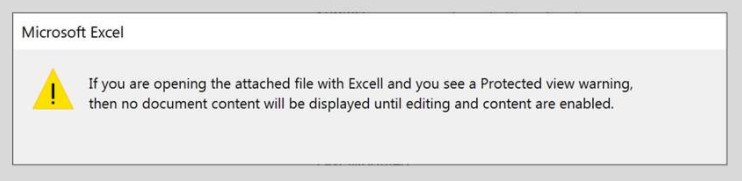

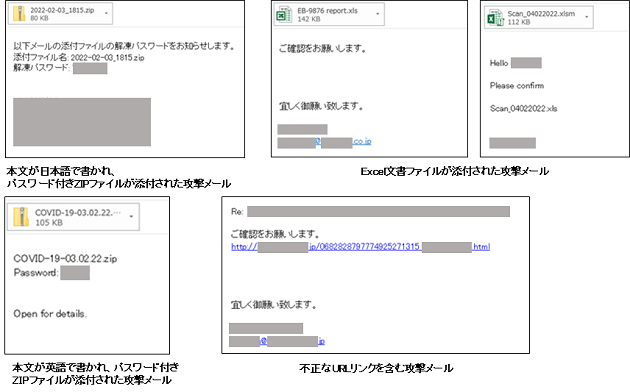

JPCERT/CCでは、2021年11月後半より観測されているEmotetは、攻撃メールの例とともに攻撃方法などを解説しています。確認しているEmotetの特徴として、マクロ付きのExcelやWordファイル、あるいはこれらをパスワード付きZIP形式で圧縮したファイルがメールに添付されており、ファイルを開くてマクロを有効化する操作を実行することで感染につながると解説しています。

また、添付ファイルでなく、メール本文中のリンクをクリックすると前述のような悪性のExcelやWordの文書ファイルがダウンロードされるケースや、アプリケーションのインストールをよそおってEmotetに感染させることを狙うケースもあります。

一見すると業務に関係がありそうな内容や、取引先や知り合いから送信されているように見える添付ファイルであっても、Emotetへの感染の可能性がある。そのため、信頼できるものと判断できない限りは添付ファイルやリンクは開かず、送信元へ確認するなどの対応を取るようにとうながしています。

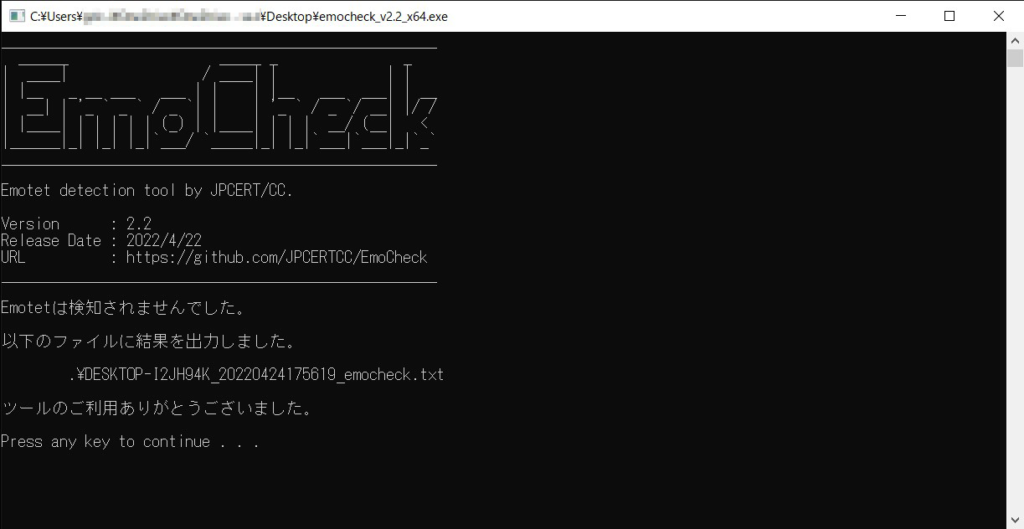

Emotet感染時の対策については、JPCERT/CCで公開している「マルウエアEmotetへの対応FAQ」の参照や、Emotet感染有無確認ツール「EmoCheck」の利用を推奨している。なお、EmoCheckを使用する際には、Emotet感染につながるメールを開いたと考えられるアカウントで端末にログインした状態で実行するようにとしている。

・マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

・Emotet感染有無確認ツール「EmoCheck」

https://github.com/JPCERTCC/EmoCheck/releases

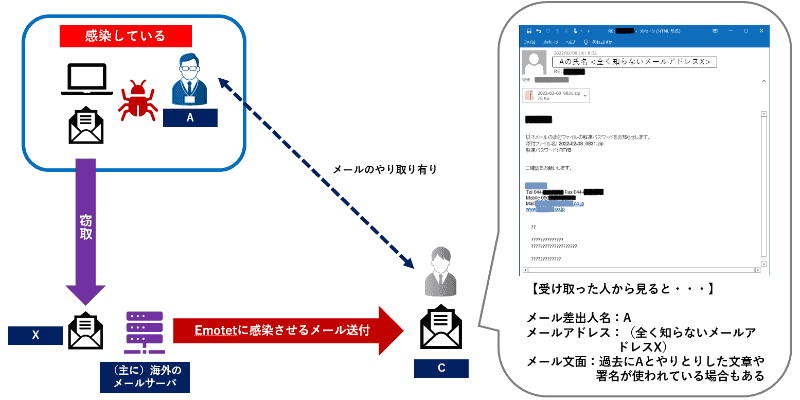

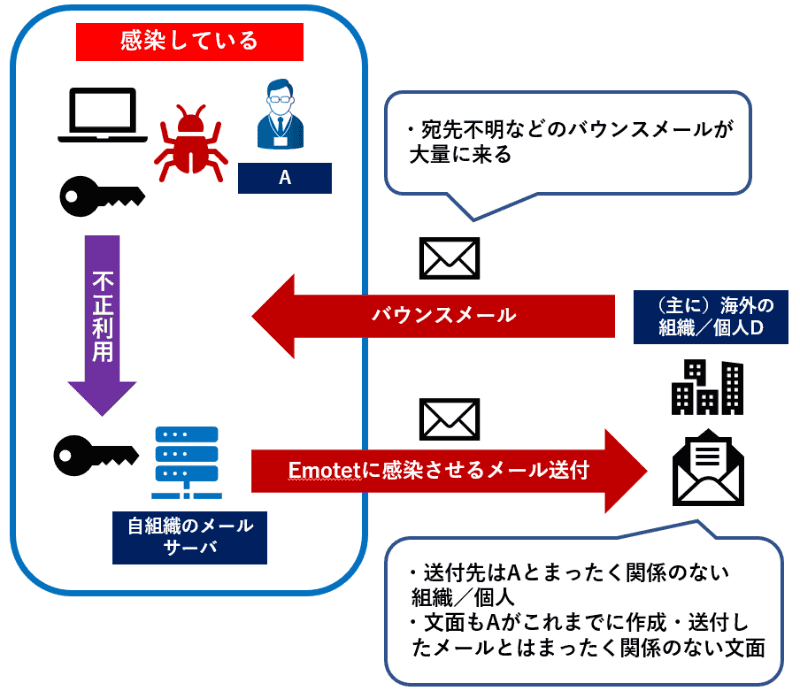

■ Emotet感染により攻撃メールが配信されるパターン

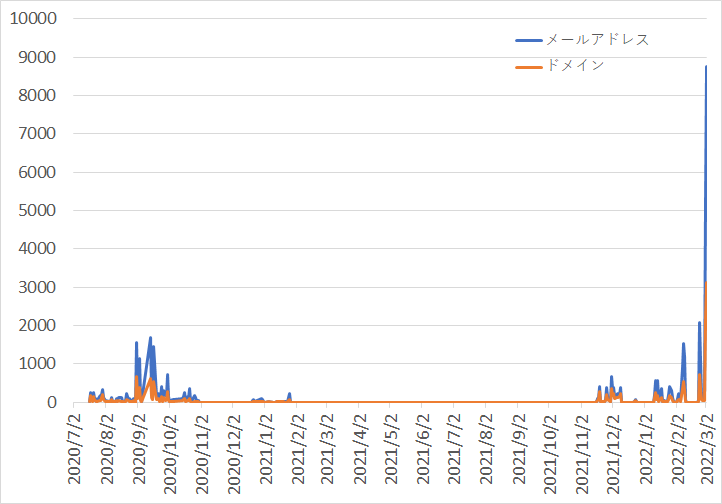

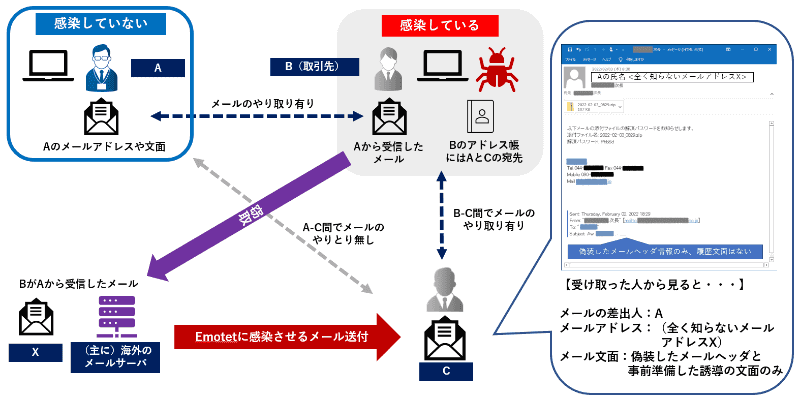

JPCERT/CCでは、Emotet感染に対する問い合わせが増えているとして、攻撃メール配信のパターンを詳細に解説しています。メールが配信されるケースは複数のパターンに分かれるようです。自組織の端末がEmotetに感染したケースでは、感染した端末に保存されたメールやアドレス帳の情報が盗まれ、取引先の担当者などになりすました攻撃メールが送信されます。

取引先の端末がEmotetに感染し、その端末に保存されていた自組織の担当者の情報が悪用されるケースがある。そのため、自組織の職員になりすましたメールが配信されていても、自組織がEmotetに感染したとは限らないという。送られているメールの内容や状況を関係者間で確認および整理した上で、EmoCheckやJPCERT/CCが公開しているFAQなどを参考に、自組織の感染の有無を確認することを推奨している。

国内メールサーバーからの感染につながるメール配信が増加している傾向も確認されています。自組織のメールサーバーなどのインフラが悪用されていないか、確認するように呼び掛けています。自組織がEmotetに感染し、インフラが悪用されて攻撃メールの配信が行われていた場合、メールの配信先が存在しないなどの理由で、大量のバウンスメール(正常にメールが配信されなかったことを知らせるメッセージ)を受信している可能性があります。

■IPAも攻撃メールの一例を公開

IPAでは、2022年2月から3月にかけて、日本国内組織でのEmotetへの感染被害が大幅に拡大しています。情報セキュリティ安心相談窓口では、2022年3月1日~8日に、323件もの相談を受けているようです。これは、先月同時期(2月1日~8日)の、およそ7倍になります。新たに確認できた攻撃メールも追加で公開しています。

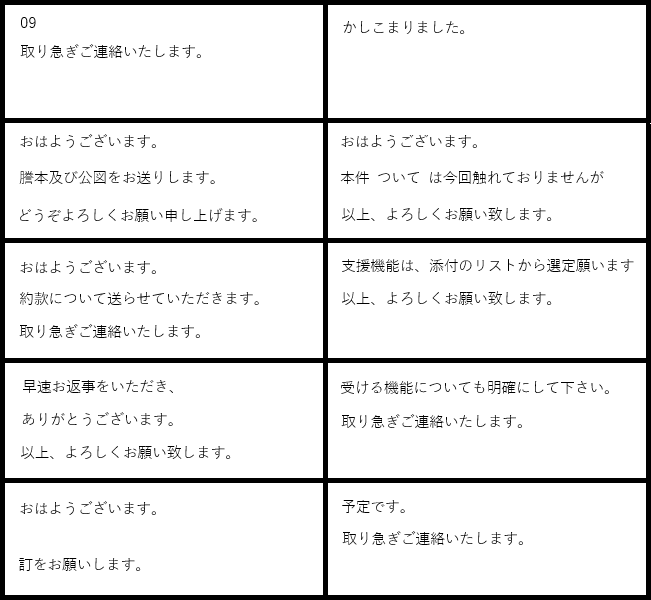

■攻撃メールの文面の例

Emotetの攻撃メールについて、IPAでは状況の一端を示す補足情報として、この攻撃者が使用してきている日本語の文面をまとめています。

■ Emotetに感染しない対策は?

Emotetや一般的なウイルス対策として、次のような対応をすることを勧めています。

・身に覚えのないメールの添付ファイルは開かない。メール本文中のURLリンクはクリックしない。

・自分が送信したメールへの返信に見えるメールであっても、不自然な点があれば添付ファイルは開かない。

・OSやアプリケーション、セキュリティソフトを常に最新の状態にする。

・信頼できないメールに添付されたWord文書やExcelファイルを開いた時に、マクロやセキュリティに関する警告が表示された場合、「マクロを有効にする」「コンテンツの有効化」というボタンはクリックしない。

・メールや文書ファイルの閲覧中、身に覚えのない警告ウインドウが表示された際、その警告の意味が分からない場合は、操作を中断する。

・身に覚えのないメールや添付ファイルを開いてしまった場合は、すぐにシステム管理部門等へ連絡する。

また、WordやExcelのマクロ機能に関する設定の変更、Emotetに感染した場合の影響等については、下記JPCERT/CCから公開されている注意喚起及びFAQを併せて参照してください。

「マルウエア Emotet の感染に関する注意喚起」(JPCERT/CC)

https://www.jpcert.or.jp/at/2019/at190044.html別ウィンドウで開く

「マルウエアEmotetへの対応FAQ」(JPCERT/CC)

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html別ウィンドウで開く

警視庁、警察庁でもEmotetの注意喚起をしていますので、以下のリンクも参照してください。

Emotet(エモテット)感染を疑ったら(警視庁)

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/joho/emotet.html

Emotetの解析結果について(警察庁)

https://www.npa.go.jp/cyberpolice/important/2020/202012111.html

関連リンク

「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて(IPA)

https://www.ipa.go.jp/security/announce/20191202.html

実在の組織や人物になりすまして発信された(JPCERT/CC)

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html