Wi-Fiの暗号化技術 におけるセキュリティ上の脆弱性について。

【この記事はIT系ライター M氏 が書きました】

Wi-Fiの暗号化技術 「 WPA2 」 ( Wi-Fi Protected Access 2 ) におけるセキュリティ上の脆弱性 「 KRACKs 」( Key Reinstallation Attacks )の国内無線LANベンダーの対応状況についてまとめてみました。

まずは、「 WPA2 」と「 KRACKs 」について簡単に解説いたします。

WPA2

WPA2は、Wi-Fiの認定プロトコル(通信手順:対象となる事項を確実に実行するための手順規定、取決めのこと)の実装の一つで、Wi-Fiネットワーク機器に広く採用されています。WPA2は他の認定プロトコルよりも安全なため、一般的にWPA2を採用することが推奨されており、今では盗聴者を撃退する業界標準の暗号化プロトコルとして多くの製品に採用されています。

KRACKs

安全だったはずの「 WPA2 」規格に、暗号化が読み取られる脆弱性が10月16日 イギリス・ロンドンのセキュリティイベント「Black Hat Europa 2017」にて、Mathy Vanhoef氏が公表し、これらの脆弱性をつく攻撃手法をKRACKs(Key Reinstallation AttaCKs)と名付けています。攻撃者はKRACKsを悪用してWi-Fi端末機器とWi-Fiのアクセスポイント(ルーターなど)の通信を傍受したり、場合によっては通信を乗っ取ることが可能になります。

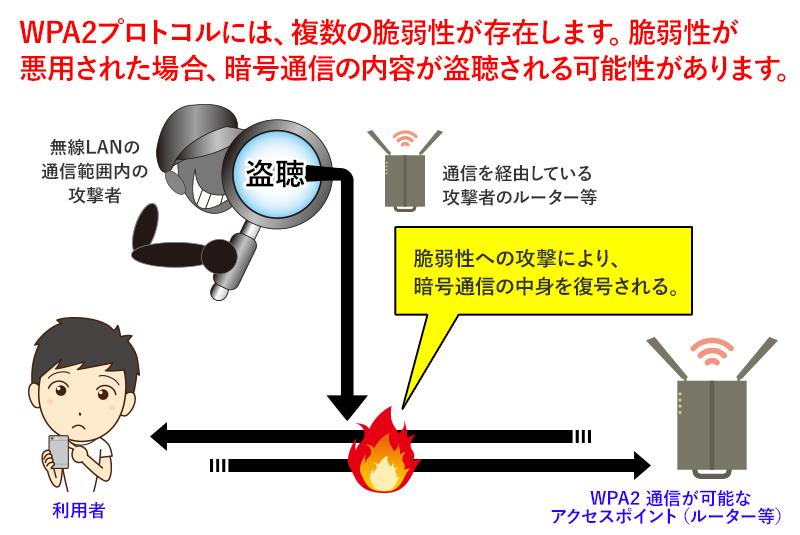

今回、安心だったはずのWPA2 プロトコルには、複数の脆弱性が存在するが公開されました。

脆弱性を悪用された場合、暗号通信の内容が盗聴される可能性があります。

具体的な攻撃

WPA2の暗号キーを任意に再インストールされる攻撃を受けます。

攻撃者は暗号化プロトコルを解読、盗聴される可能性があり、特定の暗号化の際は通信内容を改ざんすることができます。

利用者向けの対策

アップデートすることにより対応が可能になります。

現時点で、今回の脆弱性を修正するため修正プログラムが公開されている場合は、アップデートを実施してください。

基本的にはアクセスポイント(ルータ等)、アクセスポイントに接続する端末(PC、スマートフォン等)の両方で対策が必要と考えられます。

本脆弱性の影響を受けるかどうかはご利用の製品によって異なりますので、ご利用の製品ベンダ等にお問い合わせください。

無線LAN製品のWPA2の脆弱性について(バッファロー)

http://buffalo.jp/support_s/t20171017.html

WPA2の脆弱性に関する弊社調査・対応状況について(アイ・オー・データ機器)

http://www.iodata.jp/support/information/2017/wpa2/

【重要】「WPA2」の脆弱性に関するお知らせ(NECプラットフォームズ)

http://www.aterm.jp/product/atermstation/info/2017/info1018.html

WPA2の脆弱性に関する弊社調査・対応状況について(エレコム)

http://www.elecom.co.jp/support/news/20171018/

WPA2の脆弱性への対応についてのお知らせ(プラネックス)

http://www.planex.co.jp/news/info/20171019_info.shtml

【重要】弊社無線製品のWPA2脆弱性対応状況について(ネットギアジャパン)

https://www.netgear.jp/supportInfo/NewSupportList/209.html

WPA2 セキュリティの脆弱性に関して(KRACKs)(TP-Link)

http://www.tp-link.jp/faq-1970.html

RTシリーズのセキュリティに関するFAQ(ヤマハ)

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/JVNVU90609033.html

RT2600ac Release Notes(Synology)

https://www.synology.com/ja-jp/releaseNote/RT2600ac

いずれのメーカーも影響の及ぶ製品について調査を進めており、今後公開する該当製品の対策ファームウェアへのアップデートを推奨しています。

その他の回避策

・HTTP のウェブサイトで重要な情報を送信しない。

自分の利用している機器の対策ソフトウェアがまだ公開されていない場合は、有線LANを使ったり、URLがHTTPSで始まるサイトを利用するといった対策が提示されている。個人情報、クレジットカード情報の入力は避けることが望ましい。

・VPN を使用する

VPN を使用できる環境であれば、VPN を使用して通信を行うことをご検討ください。

・有線 LAN を使用する

無線 LAN (Wi-Fi) を使用せず、有線 LAN を使用することをご検討ください。

この脆弱性が深刻な点は、ルータをはじめ、現在利用されているWi-Fi機能を搭載している多くのデバイス(PC、スマートフォン等)が影響を受ける点となります。

対象の脆弱性は、WPA2を用いるデバイスがネットワークに接続する時の認証方法になります。したがって、主に影響を受けるのはルーターに接続するデバイスとなるため、Wi-Fiを利用している機器にパッチを適用することで防ぐことができます。機器のパスワードを変更しても、攻撃を防ぐことはできません。

関連リンク

WPA2 における複数の脆弱性について

https://www.ipa.go.jp/security/ciadr/vul/20171017_WPA2.html