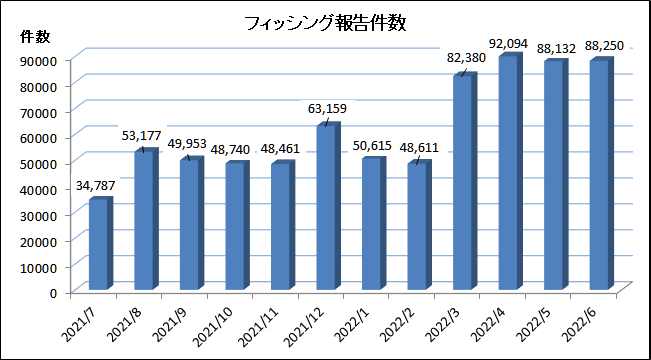

フィッシング対策協議会は、2022年6月のフィッシング報告状況を発表しました。2022年6月の報告件数は88,250件で、2022年5月と比較して118件増加しています。

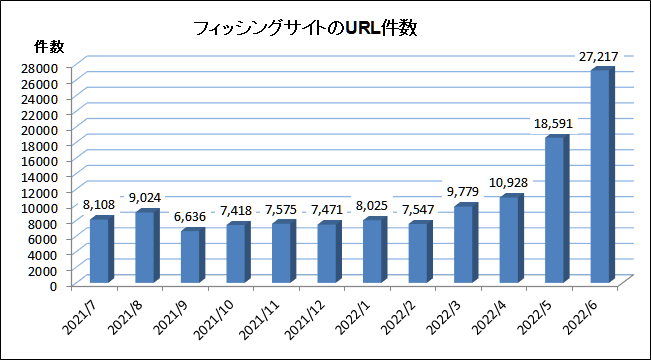

フィッシングサイトのURL件数は27,217件で、前月より8,626件増加しています。

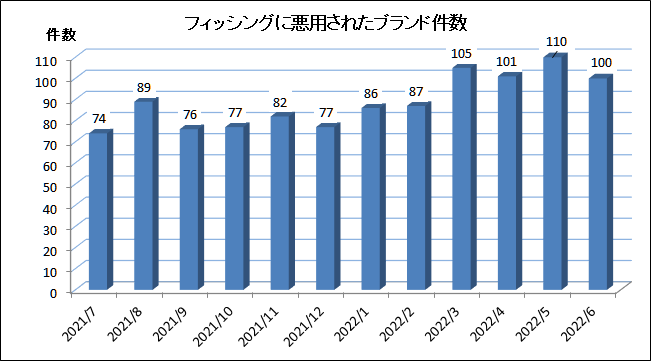

悪用されたブランド件数は100件で、前月より10件減少しています。

・Amazonをかたるフィッシングの報告が全体の約18.5%を占める

報告数全体のうち、Amazonをかたるフィッシングが約18.5%を占めており、次いでイオンカード、えきねっと(JR東日本)、au + au PAYをかたるフィッシングの報告も含めた上位4ブランドで全体の約40.2%をしめています。また、1,000件以上の大量の報告を受領したブランドは19ブランドあり、これらで全体の約90.6%を占めています。フィッシングに悪用されたブランドは 100ブランドで、クレジット・信販系は25件、ISPやホスティング事業者、メールサービスについては15件、都市銀行やネット銀行など金融系ブランドは9件となりました。

・SMSのフィッシングは宅配便関連やモバイルキャリアなどが多数

SMSから誘導されるフィッシングでは、宅配便関連の通知 (配達完了、不在通知、商品の発送など) を装う文面からAppleをかたるフィッシングサイトへ誘導されるタイプや、モバイルキャリア、Amazon、Yahoo! JAPANをかたる文面のものが報告されています。

不正なアプリ(マルウェアなど)のインストールへ誘導するSMSについては、au (KDDI)、日本郵便 (宅配便関連の通知) を装うものが確認されており、Androidスマートフォンでは、Google Playプロテクトや正規のウイルス対策アプリ(マルウェアなど) 不正なアプリをインストールしていないか確認するように呼びかけています。

・フィッシングURL数については、5月と比較して約1.5倍と急増

フィッシングURL数については、5月と比較して約1.5倍と急増しています。特にブランド名を変えたメール文面を使いまわし、大量のドメインとサブドメインでURLを生成しているフィッシングの報告が増え、6月URL件数の約68.7%以上を占めています。URLは違っても同一のIPアドレスのフィッシングサイトへ誘導されることも多く、稼働を確認できたURL

数のうち、ユニークなIPアドレス数は約7.9%になりました。

・Emotetやセクストーションメールにも注意

フィッシング以外では、前月に引き続きマルウェアの「Emotet」の感染につながる添付ファイル付きのメールの報告も多く確認されています。不審なメールの添付ファイルは開かずメールを削除するようにしましょう。

その他に、ビットコインを要求する脅迫メール (セクストーションメール) の報告が増えたことが確認されています。このようなメールは、過去に漏えいした情報をもとに送られているケースも確認されているため、長らくパスワードを変更していないサービスがある場合は、パスワード変更を行い、パスワードを使い回さないようにと注意するよう呼びかけています。

・調査用のメールアドレスに届いたメールの約60.4%が「なりすまし」

フィッシング対策協議会の調査用メールアドレス宛に6月に届いたフィッシングメールのうち、約60.4%がメール差出人に正規のメールアドレス(ドメイン名)を使用した「なりすまし」フィッシングメールで、前月に引き続き多い状況が続いているようです。

調査されたフィッシングメールの送信元IPアドレスの調査では、中国の通信事業者からの大量配信が約96.4%、次いで日本国内からの配信は約3.0%となり、前月に引き続き中国からの配信が多い状況が続きました。前月、1億通以上のdmarc=fail(検証失敗)するメールを発信していた国内ホスティングサービスからの配信は減少しましたが、ほかの国内ホスティングサービスからの配信が増えており、同規模での国内事業者からの配信が続いている可能性があります。

■ 大量のフィッシングメールを受信しているユーザーは対策を

フィッシング対策協議会では報告の最後に、事業者、利用者に向けてフィッシング対策を検討するように促しています。

事業者への対策

メール文面に違和感のない見破ることが困難なフィッシングメールでも、送信元メールアドレスと DMARC の検証結果の確認、あわせて迷惑メールフィルターを使用することで、検出ができるものが多いことを確認しています。

・メールサービスを提供している通信事業者は、DMARC検証+迷惑メールフィルターを利用者へ提供し、利用を促してください。

・最低限SPFとDMARCでドメインを保護して、DMARCレポートで本物のメールが届いていることを確認したり、なりすまし送信を検知することを検討してください。 また p=none のモニタリングモードでは、なりすましメールは受信側で素通しされるため、 長らく p=none で DMARC を運用している組織は、p=quarantine または reject に変更する準備をしてください。pct パラメータ-を使うと、少しずつ適用が可能となります。

また、独自ドメインのメールアドレスを使い、送信ドメイン認証SPF/DKIM/DMARCに対応したフィッシングメールが確認されています。これらは迷惑メールフィルターをすり抜ける可能性があるため、正規メールを視認しやすくする対策が効果的です。正規メールを視認しやすくする技術およびサービスとしてはBIMIやYahoo!メールブランドアイコン、ドコモメール公式アカウント等があります。ユーザー数が多いメールサービスで対応しており、一定の効果が期待できるため、これらの技術やサービスの利用も検討してください。

・企業においては、メールセキュリティ製品や大手クラウドメールサービスはDMARCが利用できます。

なりすまし送信によるフィッシングやマルウェア攻撃への対策の一つとして、送受信ともに DMARC を有効にすることを検討してください。

利用者への対策

・現時点で大量のフィッシングメールを受信している利用者は、フィッシング対策機能が強化されているメールサービスで新たにメールアドレスを作成し、オンラインサービスに登録するメールアドレスを切り替えることを検討してください。

・身に覚えがないタイミングで認証コード通知SMSなどが届いたときは、パスワードを変更したり、決済サービスの使用履歴を確認してください。

・普段からログインを促すようなメールやSMSを受信した際は、正規のアプリやブックマークした正規のURLからサービスへログインして情報を確認してください。

・クレジットカード情報や携帯電話番号、認証コード、口座情報、ワンタイムパスワードなどの入力を要求された場合は、入力先のウェブサイトが本物かを確認してください。

また、普段からログインを促すようなメールや SMS を受信した際は、正規のアプリやブックマークした正規の URL からサービスへログインして情報を確認し、クレジットカード情報や携帯電話番号、認証コード、口座情報、ワンタイムパスワード等の入力を要求された場合は、 入力する前に一度立ち止まり、本当に必要な手続きなのか、その入力先サイトが本物かを確認してください。特に初めて利用するサイトの場合は、運営者情報や問い合わせ先などを確認し、似たようなフィッシングや詐欺事例等がないか、確認するようにしてください。

自分でフィッシング詐欺か否かの判断に迷う不審なメールやSMSを受け取った場合は、各サービス事業者の問い合わせ窓口やフィッシング対策協議会 (info@antiphishing.jp) まで、報告しましょう。

参考情報

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

関連サイト

2022/06 フィッシング報告状況(フィッシング対策協議会)

https://www.antiphishing.jp/report/monthly/202206.html