【セッション・ハイジャック攻撃】家電の乗っ取り・遠隔操作で、私生活が覗かれてしまう。

【この記事はIT系ライター M氏 が書きました】

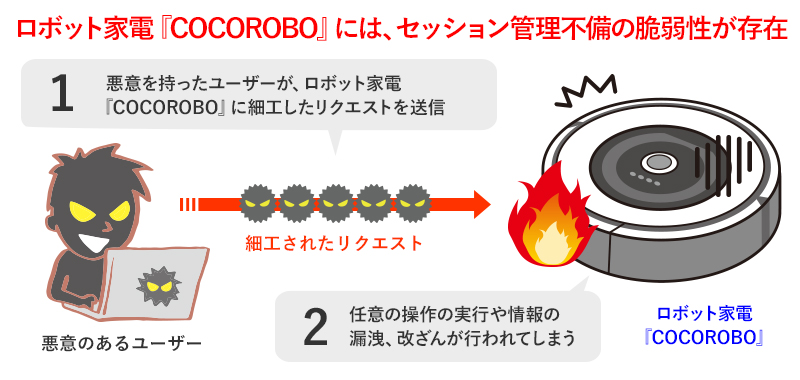

シャープのロボット掃除機「COCOROBO」にセッション管理不備の脆弱性が存在するとして、 独立行政法人 情報処理推進機構(IPA)とJPCERT コーディネーションセンターが11月16日、注意情報を発表しました。

脆弱性を修正したファームウェアへの更新を呼び掛けています。

万一悪用された場合には同一のLAN内にいる第三者がCOCOROBOにアクセス中のユーザーになりすまし、任意の操作を行ったり、情報の漏えいや改ざんなどを行ったりする恐れがあります。

脆弱性の影響を受けるCOCOROBOのファームウェアのバージョン

■RX-V200 ファームウェア バージョン 09.87.17.09より前のバージョン

■RX-V100 ファームウェア バージョン 03.29.17.09より前のバージョン

■RX-CLV1-P ファームウェア バージョン 79.17.17.09より前のバージョン

■RX-CLV2-B ファームウェア バージョン 89.07.17.09より前のバージョン

■RX-CLV3-N ファームウェア バージョン 91.09.17.10より前のバージョン

私生活がのぞき見される! COCOROBOの乗っ取り・遠隔操作(セッション・ハイジャック)

今回発覚した脆弱性は、セッション管理不備に起因するものです。セッションとは利用者を識別するための機能です。

複数のユーザーが同じCOCOROBOを利用する場合、ユーザーAとユーザーBが別人であることを識別する必要があります。

このとき、機器側でユーザーAとユーザーBにそれぞれ異なるランダムな文字列(セッションキー)を割り当てて識別を行います。

今回発覚した脆弱性は、この識別に不備があり、例えばユーザーAがユーザーBになりすましてCOCOROBOを操作できるという問題です。

COCOROBOは利用を始める際に利用者のスマートフォンとペアリングし、そのスマートフォンからのみ操作できるようにセッションキーを設定していましたが、実際には条件が整えば第三者によって簡単に取得されてしまい、第三者が外部からロボット掃除機を自由に操作できてしまうことが判明しました。

(このような攻撃を「セッション・ハイジャック」という)

具体的には、COCOROBOを動かす、掃除をさせる、室内をカメラで撮影し、写真や動画を送信させるなどです。

外出先からも室内を確認できるという多機能さが裏目に出た形です。

第三者がセッションキーを盗むためには、COCOROBOと同じネットワーク内に第三者自身の機器を設置する必要があり具体的には以下のようなケースが考えられます。

◆友人、知人などの第三者が、COCOROBOと同じWi-Fiを利用できる状況にある。

◆Wi-Fiに暗号化を施していない、あるいはWEPなどの弱い暗号が設定されている。

◆COCOROBOが通信している無線LANルータに直接、有線LANを接続できる状況にある。

このような状況はかなり限定されるため、COCOROBOがすぐに危険な状態になるというわけではありませんが、

いったん第三者にセッションキーが取得されるてしまうとそれを継続して使用され、盗撮などにより利用者のプライバシーが侵害される可能性があります。

機種によって異なりますがシャープのウェブサイトからダウンロードした最新版をPC経由でUSBメモリやSDカードにコピーし、COCOROBOに接続してファームウェアのアップデート可能です。

IoT(アイオーティー)とはなんなのか。

最近、テレビや紙面でIoTという言葉を耳にする機会が多いと思います。

IoTは「Internet of Things=モノのインターネット」です。読み方はそのままアイオーティーです。

従来は主にパソコンやサーバー、プリンタ等のIT関連機器が接続されていたインターネットに、それ以外の様々な製品(モノ)を接続することを意味します。

スマートフォンやタブレットはもとより、テレビやデジタルカメラ、デジタルオーディオプレーヤー、ハードディスクレコーダー等のデジタル情報家電をインターネットに接続する流れは既に当たり前になっています。IoT機器の普及は拡大を続けており、COCOROBOに代表されるロボット掃除機だけでなく冷蔵庫や照明器具といった家電、果ては医療機器、自動車など様々な分野にまで普及しています。

世界中に張り巡らされたインターネットとあらゆる製品(モノ)が繋がることにより従来では考えられなかったような便利な製品やサービスが生まれる可能性があります。

IoTのメリットとして、ありとあらゆるモノがネットワークで繋がることでユーザーの行動や嗜好、利用環境といったデータを集計し、問題点を可視化してさらに進化した製品を生み出したり、社会の仕組み自体を見直すためのデータとして利用可能なことが挙げられます。高性能な各種センサーが組み込まれたIoT機器は従来のアナログなアンケートに比べて遥かに細かく膨大なデータを蓄積・収集することができるのです。

総務省発表の「平成28年版 情報通信白書のポイント」によると、

IoTデバイスは、2020年までに約304億個(2015年時点の2倍)まで増加すると予測されています。

COCOROBOだけではない。IoT機器に関するトラブル事例

いいことずくめに見えるIoT機器ですがCOCOROBO以外にもトラブルや問題点が発生しておりいくつか事例を挙げてみます。

◆事例1.「帰宅したら自宅の鍵が開かない?」

玄関ドアなどのスマートロックシステムを手がけるアメリカのLockState社の顧客が帰宅したところ、ドアの錠に取り付けた同社のロックシステム「RemoteLock LS-6i/6000i」が、ファームウェアアップデートの失敗によって操作できない状態になっていたそうです。

LockStateの発表では「ソフトウェアのアップデートがユーザーのロックに配布されたが、その後、LockState社のサーバへ再接続することができなくなっため、リモートで修正することができなくなった」そうです。

結局、ロックを切断してLockState本社へ郵送し、同社が1週間内に修理して返送するか、または同社が代替品のロックを発送するまで2週間待つかという選択が必要になったそうです。

COCOROBOのような第三者の介入によるものではなく、正規な使用方法において発生したというのは注目したい点です。

◆事例2.「マルウェア感染で気がつかないうちに自分も加害者に?」

インターネット接続可能なデジタルビデオレコーダーやテレビなどがマルウェア「Mirai」に感染し乗っ取られ、その機器を悪用したDDos攻撃が世界中で報告されています。

DDos(Distributed Denial of Service )攻撃とはネットワークを通じた攻撃手法の一つで標的となるコンピュータ(サーバー)に対して複数のマシンから大量の処理不可を与えて機能停止に追い込む方法です。

MiraiはIoT機器の初期設定で使われることの多いユーザ名・パスワードの組み合わせが予め組み込まれていて、セキュリティ対策が脆弱なIoT機器に侵入、さらにそのネットワーク上の機器にも感染を広げることで、38万を超えるIoT機器に感染し大きな被害を及ぼしました。自分の知らないうちに身近なIoT機器がDDos攻撃に加担させられている可能性があるというのが恐ろしい点です。今後も亜種の発生が懸念されています。

◆事例3. 「まさに致命的。心臓ペースメーカーのリコール。」

米食品医薬品局(FDA)は、米医療機器メーカーAbbott(旧St. Jude Medical)の植込み型心臓ペースメーカーについて、患者に危害を加えられる恐れもある脆弱(ぜいじゃく)性が見つかったとしてリコールを発表しました。

影響を受けるのはAbbottのRF(無線)対応植込み型心臓ペースメーカーおよび心臓再同期治療ペースメーカー(CRT-P)で、米国内で46万5000台が対象に。 脆弱性を悪用された場合、他人が市販の機器を使って患者のペースメーカーに不正アクセスし、プログラミングコマンドを改ざんできてしまう恐れがあり、バッテリーを急激に消耗させたり、不適切なペース配分を設定されたりすれば、患者に危害が及びかねないという非常に重大なものでした。

医療の分野では医療機器だけでなくカルテの情報のネットワークでの共有化などセキュリティ面の重要性が特に重要視されています。

IoT機器の普及と共に迫る危険性への対策

パソコン以外の機器にもネットワークへの接続が組み込まれることによってセキュリティ対策が大切になってきたことがお分かり頂けたと思います。パソコンの場合はウィルス対策ソフトやウィンドウズアップデートなどで日常的に対策をしている、という方が多いと思いますがパソコン以外の機器についてはどうでしょうか。

具体的な対策をしていない、思いつかないという方は下記にあげる点に注意してみてください。

◆対策1. 問合せ窓口やサポートがない機器やサービスの購入・利用を控える。

インターネットに接続する機器やサービスの問合せ窓口やサポートがない場合、セキュリティ問題あっても、それがすぐに公にならなかったり、アップデートファイルが提供されないなど適切に対処することが難しくなります。

問合せ窓口やサポートがない、あるいはサポート期限の過ぎた機器やサービスの購入・利用は行わないようにしましょう。

◆対策2. 購入時の初期設定に気をつける。

インターネットに接続する機器のパスワードが第三者に漏れると機器が乗っ取られ、自分やその家族等になりすまして不正利用される恐れがあります。機器を初めて使用する時はID、パスワードの設定を行いましょう。

パスワードを使いまわさない、他人と共有しない、生年月日等他の人が推測しやすいものは使わない等の点に気をつけましょう。

特に注意が必要なのは機器購入時のパスワードをそのまま使用することです。前述のMiraiはこの点を突いて被害を拡大させています。

◆対策3. インターネット接続している機器のリストアップとファームウェアアップデート履歴をまとめる。

大多数の方はスイッチングハブ機能内蔵の無線LANルーターを使用してパソコンやスマートフォン、ゲーム機やハードディスクレコーダー、テレビなどをインターネットに接続していると思います。

ですが、ルーターのファームウェアのアップデートを行ったことがある、という方は少ないのではないでしょうか。

一度繋がってしまうと特に意識することなく使用し続けるのがルーターです。接続速度などに特に不満を感じなければ買い替えることもなく、周辺機器の中でも特に買い替えの頻度が少ないものです。

ルーター自体にセキュリティ上の問題が発生した場合はファームウェアのアップデートが必要になります。

機器により自動で行うものもありますが手動で対応が必要なものが大多数です。

パソコンやスマートフォンの場合はアップデートの通知が表示されるので常に最新の状態になっている場合がほとんどだと思いますが、画面表示のないルーターや各種IoT機器にはアップデートの必要性、履歴が確認し辛いので定期的にチェックできるように所持している機器のリスト化をお勧めします。

◆対策4. 使用しなくなった機器については電源を切る。

使用していない機器や不具合が生じた機器をインターネットに接続した状態のまま放置した場合、知らないうちにインターネット経由で機器が乗っ取られ、不正利用される恐れがあります。 使用しなくなった機器や不具合が生じた機器は電源を切って物理的にネットワークから外してしまいましょう。

◆対策5. 機器を手放す時は確実に初期化を行う。

機器の廃棄、買取に出す、貸し出す、など機器を手放す場合は、機器に記憶されている情報の初期化を行わないと、設定されている機密情報が漏洩する原因になります。物理的に分解・破壊することも考慮しつつ都度適切な方法をとる必要があります。廃棄・買取であれば信頼のおける業者に依頼する必要があります。

まとめ。IoT機器との付き合い方。

IoT機器は日々拡大を続けています。情報・デジタル分野だけでなく今後は自動車の自動運転技術、医療、ライフラインなど

様々な分野で利用拡大が見込まれ、私達の生活を一変させるような発明が生まれる可能性があります。

生活に密接にかかわるモノ・サービスが増え、便利になればなるほど自ずとセキュリティへのリスクは高まっています。

IoT分野の急速な拡大に伴い、元来のパソコン・IT関連以外の分野のメーカーの参入が増えることでセキュリティへの認識が不十分な商品が流通してしまうケースの増加が懸念されています。

IoT化の流れは今後も加速するでしょう。今はまったく新しいモノが生まれる過程の時代であるとユーザー自身が認識し、セキュリティ面など製品を見極める必要があるのではないでしょうか。便利さに伴うリスクを合わせて理解して上手に付き合って行きたいものですね。

関連リンク

独立行政法人 情報処理推進機構 IPA

https://www.ipa.go.jp/

JVN 脆弱性ポータルサイト

https://jvn.jp/

SHARP ロボット掃除機 COCOROBO

http://www.sharp.co.jp/cocorobo/index.html